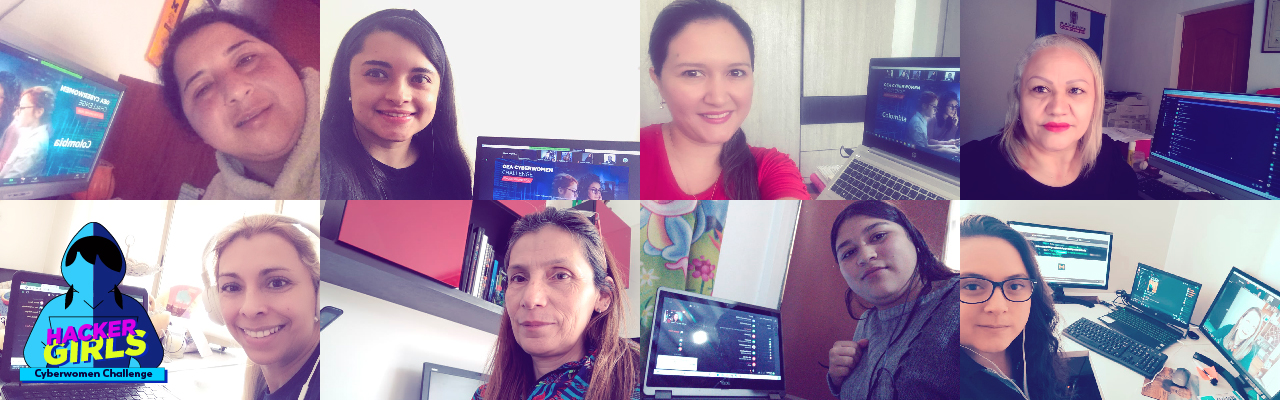

¡Bienvenidas! Gracias por aceptar este reto

Cierre de convocatoria 6 de agosto de 2021

Hacker Girls es una iniciativa que tiene como propósito apoyar y generar espacios de educación y oportunidad laboral para las mujeres, basados en el fortalecimiento de sus conocimientos en áreas asociadas a la ciberseguridad, conformando así un grupo calificado de mujeres expertas en seguridad digital de primer nivel en Colombia que a futuro conformarán el "Colombian Hacker Girls Team", posicionando al país como líder regional en iniciativas de este tipo.

Es por esto que se vienen adelantando diferentes actividades en esta oportunidad tendremos nuestra 5ta versión de Cyberwomen Challenge, workshop técnico on-line de 6 horas donde se usarán herramientas que permiten llevar a cabo un análisis sobre incidentes de seguridad, incrementando la visibilidad y proporcionando un panorama completo de la evolución de un ataque, las participantes deberán resolver 32 desafíos durante el workshop con la guía de un experto en 4hrs.

CUPO MÁXIMO: 100 asistentes

- Se harán grupos aleatorios de máximo 3 personas

Audiencia: Dirigido a mujeres con experiencia en:

- Respuesta a Incidentes

- Seguridad de la información

- SOC

Preferiblemente con conocimientos en:

- Fundamentos de Respuesta a Incidentes

- Conceptos básicos de Redes

- Conceptos básicos de seguridad y amenazas

- Sistemas Operativos Windows, Linux

- Infraestructura

- Investigación de Amenazas

Durante el Challenge las participantes comprenderán:

- Qué es Detection and Response

- Cuáles son los principales desafíos de ciberseguridad:

- Gaps de visibilidad

- Gran volumen de logs

- Gaps de conocimiento técnico

- Por qué Detection and Response

- Necesidad de visibilidad por capas

- Qué es XDR en Ciberseguridad

Las participantes deberán cumplir con los siguientes requerimientos técnicos para poder participar:

- Laptop o desktop con cámara, micrófono y parlante

- Deshabilitar conexiones VPN/restricciones de firewall

- Tener instalado el cliente de Zoom y una cuenta de Discord

- Permisos de comunicación y ejecución de Zoom y Discord

- Al menos 5Mbps de conexión a Internet, evitar usar servicios de streaming durante el workshop

Únicamente podrán participar mujeres:

- Mayores de edad

- De nacionalidad colombiana

- Preferiblemente de carreras afines a Tecnologías de la Información

- En caso de ser Universitarias, que estén cursando los últimos semestres de la carrera tecnológica

- Para poder ser acreedoras al certificado de participación o a uno de los premios deberán participar activamente durante la jornada completa del Challenge